ESD-ISM (Information Security Manager, e-learning)

Formation créée le 05/05/2024.

Version du programme : 1

Programme de la formation

Formation ESD-ISM avec Alexandre Jawor et Jérôme Thémée. Renforcez vos compétences en management de la sécurité de l'information et préparez-vous à assumer des rôles de leadership en cybersécurité. Un parcours essentiel pour les futurs managers.

Objectifs de la formation

- Comprendre les concepts de base de la sécurité de l’information, les normes ISO/IEC 27001 et ISO/IEC 27005.

- Savoir identifier les actifs et les menaces liés à la sécurité de l’information et évaluer les risques associés.

- Connaître les différentes méthodes de gestion des risques et savoir les appliquer dans la pratique.

- Savoir établir un plan de traitement des risques de sécurité de l’information, y compris la détermination des mesures de sécurité appropriées.

- Comprendre la norme ISO/IEC 27001 et son intégration avec le SMSI.

- Identifier les différentes étapes de la mise en place d’un SMSI.

- Comprendre l’approche basée sur les risques dans la mise en place d’un SMSI.

- Savoir réaliser des audits de conformité avec la norme ISO/IEC 27001.

Profil des bénéficiaires

Pour qui

- Consultant en sécurité de l’information, risk manager.

Prérequis

- Connaissances générales en sécurité des systèmes d’information.

Contenu de la formation

-

Section 1 – Fondamentaux de la gestion des risques

- Définition du risque (dictionnaire, ISO/IEC 27005:2022, EBIOS Risk Manager)

- Composantes d’un risque (actif, vulnérabilité, menace, scénario, calcul du risque)

- Interaction entre les composantes d’un risque

-

Section 2 – Présentation de la norme ISO/IEC 27005:2022

- Présentation de l’ISO/IEC 27005:2022 (clauses)

- Structure de la norme ISO/IEC 27005:2022

- Cycle de la norme

-

Section 3 – La phase de contexte par ISO/IEC 27005:2022

- Définition d’une organisation, appétit du risque

- Identification des exigences de base des parties prenantes

- Identifier les objectifs, cycle d’itération

-

Section 4 – Cycle d’analyse

- Définition du cycle d’analyse

- Approche par événements / par actif

-

Section 5 – Phase d’identification des risques

- Identification des actifs

- Identification des vulnérabilités

- Identification des menaces

-

Section 6 – Phase d’estimation et d’évaluation des risques

- Approche qualitative vs quantitative

- Les différentes méthodes de calcul des risques

- Estimer le niveau de sévérité de la conséquence

-

Section 7 – Phase de traitement et d’acceptation des risques

- Les différentes options de traitement du risque

- Déterminer les contrôles nécessaires à la mise en œuvre des options de traitement

- Comparer les contrôles avec ceux de l’annexe A ISO/IEC 27001

-

Section 8 – Communication et surveillance

- Établir un plan de communication

- Mettre en place les indicateurs pour une surveillance optimale dans un modèle PDCA

-

Section 9 – Alignement au SMSI

- Contexte de l’organisation

- Leadership et engagement

- Phase de communication

-

Section 10 – Introduction à l’ISO/IEC 27001:2022

- Compréhension de la norme ISO/IEC 27001:2022

- Définition d’un système de management de la sécurité de l’information

- Présentation de la structure de la norme

-

Section 11 – Champ gravitationnel de la norme ISO/IEC 27001:2022

- Vision normative vs méthode

- Norme vs réglementation

- Les autres normes ISO liées à la sécurité de l’information (ISO 27002, 27003, 27004, 27005, 27006, 27007, 27035, 27037)

-

Section 12 – Préparation et séquençage du projet “ISO/IEC 27001”

- Logique de l’implémentation

- Orchestration d’un système de management de la sécurité de l’information

- Les erreurs courantes

-

Section 13 – Planification et conception du SMSI

- Contexte

- Exigences applicables

- Recensement des parties intéressées ainsi que leurs attentes

-

Section 14 – Mise en œuvre et opération du SMSI

- Établissement d’un plan de traitement des risques

- Conception du SMSI

- Gestion de la documentation

-

Section 15 – Audit interne et revue de direction

- Audit interne

- Revue de direction

-

Section 16 – Amélioration continue

- Gestion des non-conformités et des actions correctives

- Amélioration continue du SMSI

-

Section 17 – Examen et évaluation

- Examen et évaluation du SMSI

- Certification

-

Section 18 – Conclusion

- Bilan

- Perspectives d’avenir

-

Section 19 – Conception de la structure du SMSI

- Le leadership de la direction

- Structure de gouvernance du SMSI

- Identification des actifs critiques

-

Section 20 – La gestion des risques SI

- Identification, analyse et évaluation des risques

- Rédaction du plan de traitement des risques

- Ajustement des mesures de sécurité et formalisation de la déclaration d’applicabilité

-

Section 21 – Les audits internes et suivi des actions

- Les exigences de la norme

- Les objectifs des audits internes

- Planification des audits internes

-

Section 22 – Le processus de certification de la norme ISO/IEC 27001:2022

- Les organismes de certification

- Les catégories d’audits (initiales, complémentaires, surveillances, renouvellement)

- Préparation à l’audit de certification

Qualité et satisfaction

Taux de satisfaction des apprenants.

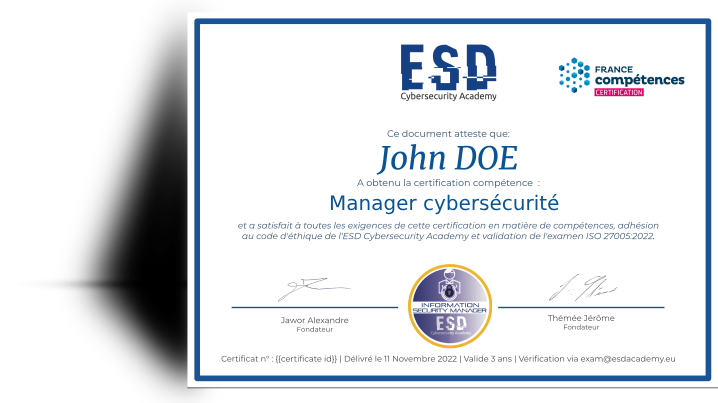

Modalités de certification

Modalité d'obtention

- Obtentions par certification

Accessibilité

https://esdacademy.eu/accueil-et-handicap/